Mặc dù Apple đã nỗ lực hết sức, phần mềm độc hại trên Mac vẫn tồn tại, chúng tôi mô tả một số trường hợp dưới đây. Tuy nhiên, trước khi bạn hoảng sợ, phần mềm độc hại và vi-rút trên Mac rất hiếm khi được tìm thấy “trong thực tế”.

Thỉnh thoảng bạn sẽ nghe nói về các mã độc tống tiền, phần mềm độc hại và phần mềm tống tiền quy mô lớn nhắm mục tiêu vào thế giới Windows, rất hiếm khi đây là mối đe dọa đối với máy Mac. Ví dụ, cuộc tấn công phần mềm tống tiền WannaCry/WannaCrypt toàn cầu xảy ra vào tháng 5 năm 2017 chỉ nhắm mục tiêu vào máy Windows và do đó không đe dọa đến máy Mac.

May mắn thay, Apple đã có nhiều biện pháp để chống lại những mối đe dọa như vậy. Ví dụ, macOS không cho phép cài đặt phần mềm của bên thứ ba trừ khi nó đến từ App Store hoặc các nhà phát triển đã được xác định. Bạn có thể kiểm tra các cài đặt này trong Cài đặt Hệ thống > Quyền riêng tư & Bảo mật và cuộn đến phần Bảo mật, hoặc nếu bạn đang sử dụng Monterey hoặc phiên bản cũ hơn, hãy vào Tùy chọn Hệ thống > Bảo mật & Quyền riêng tư > Chung. Bạn có thể chỉ định xem chỉ có các ứng dụng từ Mac App Store mới có thể được cài đặt, hoặc nếu bạn muốn cho phép cả các ứng dụng từ các nhà phát triển đã được xác định. Nếu bạn cài đặt một thứ gì đó từ một nhà phát triển không xác định, Apple sẽ cảnh báo bạn kiểm tra tính xác thực của nó.

Ngoài ra, Apple có công cụ chống phần mềm độc hại tích hợp sẵn. Apple có tất cả các định nghĩa phần mềm độc hại trong tệp XProtect nằm trên máy Mac của bạn, và mỗi khi bạn tải xuống một ứng dụng mới, nó sẽ kiểm tra xem không có định nghĩa nào trong số đó hiện diện. Đây là một phần của phần mềm Gatekeeper của Apple, ngăn chặn các ứng dụng được tạo bởi các nhà phát triển phần mềm độc hại và xác minh rằng các ứng dụng chưa bị can thiệp. Để biết thêm thông tin, hãy đọc: Cách Apple bảo vệ bạn khỏi phần mềm độc hại. Chúng tôi cũng thảo luận riêng về việc máy Mac có cần phần mềm diệt vi-rút hay không.

Mặc dù có thể nói rằng máy Mac an toàn hơn máy Windows, nhưng máy Mac không hoàn toàn an toàn trước các cuộc tấn công. Ngay cả Craig Federighi của Apple cũng đã thừa nhận có một vấn đề, nói vào tháng 5 năm 2021 rằng: “Chúng tôi có một mức độ phần mềm độc hại trên Mac mà chúng tôi không cho là chấp nhận được.” Để đảm bảo an toàn, chúng tôi khuyên bạn nên đọc các mẹo bảo mật Mac tốt nhất của chúng tôi và tổng hợp các ứng dụng diệt vi-rút Mac tốt nhất, trong đó chúng tôi nhấn mạnh Intego là lựa chọn hàng đầu của chúng tôi.

Một điều cần lưu ý khác là các chip M-series của Apple mà họ đã sử dụng trong máy Mac kể từ tháng 11 năm 2020 được coi là an toàn hơn bộ xử lý Intel. Tuy nhiên, phần mềm độc hại, được gọi là Silver Sparrow, đã được tìm thấy trên máy Mac M1 ngay sau khi ra mắt, vì vậy ngay cả chip của riêng Apple cũng không miễn nhiễm.

Tò mò muốn biết những vi-rút Mac nào đang tồn tại ngoài kia, có lẽ vì bạn đang nghĩ rằng bạn có thể thấy một số quá trình đáng ngờ hoặc tên phần mềm độc hại trong Trình giám sát hoạt động trên máy Mac của bạn? Trong bài viết này, chúng tôi sẽ cố gắng cung cấp cho bạn một danh sách đầy đủ.

QUẢNG CÁO

Ưu đãi Antivirus: Gói Intego Mac Premium

Nhận Gói Mac Premium X9 của Intego với phần mềm diệt vi-rút, tường lửa, sao lưu và công cụ hiệu suất hệ thống chỉ với 29,99 đô la (giảm từ 84,99 đô la) trong năm đầu tiên.

Máy Mac có bị nhiễm vi-rút không?

Trước khi chúng ta xem xét phần mềm độc hại đã được phát hiện trên máy Mac, chúng ta cần giải quyết câu hỏi này. Từ “vi-rút” được sử dụng nhiều hơn mức cần thiết – một từ chính xác hơn sẽ là phần mềm độc hại. Vi-rút máy tính được gọi như vậy vì nó có khả năng tự sao chép và lây lan. Vi-rút chỉ là một loại phần mềm độc hại, trong đó có rất nhiều loại, và thật không may là đã có những trường hợp trên máy Mac.

Phần mềm độc hại bao gồm những điều sau:

Phần mềm quảng cáo: Khi phần mềm độc hại này được cài đặt trên máy Mac, nó sẽ hiển thị quảng cáo và cửa sổ bật lên cho phần mềm – rất có thể là cho các Chương trình tiềm ẩn không mong muốn như những chương trình chúng ta sẽ thảo luận tiếp theo. Theo Malwarebytes: “Các hệ thống bảo mật tích hợp của macOS chưa xử lý phần mềm quảng cáo và PUP theo cùng mức độ mà chúng đã xử lý phần mềm độc hại, khiến cánh cửa mở ra cho những chương trình ranh giới này xâm nhập”.

Trình khai thác tiền điện tử: Tội phạm đã cố gắng sử dụng máy Mac để khai thác bitcoin và các loại tương tự như trong trường hợp của LoudMiner (còn gọi là Bird Miner).

Trộm dữ liệu macOS: Đây là loại phần mềm độc hại ngày càng phổ biến mà Malwarebytes đã nêu bật trong báo cáo Tình trạng phần mềm độc hại năm 2025 và chuyên gia bảo mật Patrick Wardle đã viết về nó trong bản tóm tắt phần mềm độc hại Mac năm 2024. Trộm dữ liệu macOS, hoặc Trộm thông tin là một loại phần mềm độc hại được thiết kế để tìm kiếm thông tin như cookie xác thực, số thẻ tín dụng, mật khẩu và hơn thế nữa. Một ví dụ về điều này là Atomic Stealer, đã được sử dụng trong một số cuộc tấn công.

Lừa đảo: Tất cả chúng ta đều đã nhận được email lừa đảo và tất cả chúng ta đều biết những nguy hiểm, nhưng khi tội phạm ngày càng tinh vi hơn (và thậm chí có thể học cách viết chính tả) thì chúng ta có thể chắc chắn rằng mình sẽ không bị lừa bởi một nỗ lực lừa đảo để có được dữ liệu hoặc thông tin đăng nhập của mình không? Bạn có thể nghĩ rằng mình sẽ không bao giờ bị lừa bởi một nỗ lực lừa đảo, nhưng bạn có thể tự tin như vậy về cha mẹ mình không?

Các chương trình tiềm ẩn không mong muốn (hoặc PUP): Các ví dụ nổi tiếng bao gồm Advanced Mac Cleaner, Mac Adware Remover và Mac Space Reviver. Các ứng dụng này có xu hướng quấy rối người dùng, đó là một phần trong sự sụp đổ của chúng, vì danh tiếng xấu của một số ứng dụng này, số lượng máy Mac bị ảnh hưởng đã giảm, theo Malwarebytes. Vì vậy, có vẻ như mọi người ít nhất cũng đang nhận thức được những chương trình đáng ngờ này.

Phần mềm tống tiền: Phần mềm tống tiền đã được phát hiện trên máy Mac nhưng máy Mac chưa bao giờ phải đối mặt với bất kỳ mối đe dọa phần mềm tống tiền nào trên diện rộng. Cho đến nay, phần mềm tống tiền trên người dùng Mac vẫn chưa sẵn sàng cho “thời điểm vàng”, như Patrick Waddle nói, nhưng chúng ta vẫn nên lo ngại.

Phần mềm gián điệp: Dữ liệu của chúng ta cực kỳ có giá trị đối với tội phạm và phần mềm gián điệp được thiết kế để thu thập thông tin này. Một ví dụ về điều này sẽ là phần mềm gián điệp Pegasus được biết là đã lây nhiễm một số iPhone. Điều này là đủ vấn đề để Apple tuyên bố rằng họ sẽ cảnh báo người dùng về các cuộc tấn công phần mềm gián điệp như Pegasus (chi tiết hơn về điều đó bên dưới).

Mã độc Trojan: Trojan là một loại phần mềm độc hại được ẩn giấu hoặc ngụy trang trong phần mềm. Có nhiều loại Trojan khác nhau. Ví dụ, một Trojan có thể cho phép tin tặc truy cập vào máy tính của chúng ta thông qua ‘cửa sau’ để chúng có thể truy cập các tệp và đánh cắp dữ liệu của bạn. Về cơ bản, tên Trojan mô tả phương pháp mà phần mềm độc hại xâm nhập vào máy tính của bạn.

Hacks USB/Thunderbolt: Cũng đã có những trường hợp phần mềm độc hại được cài đặt trên máy Mac thông qua cáp USB đã được sửa đổi. Thậm chí còn có những lỗ hổng bảo mật liên quan đến Thunderbolt được thảo luận trong bài viết này: Cách bảo vệ máy Mac của bạn khỏi lỗ hổng bảo mật Thunderbolt. Cũng hãy đọc: Máy Mac có thể bị hack không?

Rõ ràng từ những trường hợp này, có một mối đe dọa từ phần mềm độc hại trên máy Mac, và có thể sẽ có nhiều trường hợp hơn trong tương lai. Ngay cả máy Mac M1 cũng đã bị nhắm mục tiêu ngay sau khi chúng được giới thiệu vào tháng 11 năm 2020: phần mềm độc hại Silver Sparrow đã nhắm mục tiêu vào cả máy Mac M1 và máy Mac sử dụng bộ xử lý Intel.

Một điều tốt là Adobe đã ngừng hỗ trợ Adobe Flash vào ngày 31 tháng 12 năm 2020. Ít nhất điều này sẽ làm giảm số lượng trường hợp phần mềm độc hại Mac được ngụy trang thành Flash Player đến máy Mac.

Phần mềm độc hại Mac năm 2024

Trước khi bạn quá lo lắng, nhiều cuộc tấn công này sẽ không liên quan đến bạn, trừ khi bạn sống ở Trung Quốc, Triều Tiên hoặc có rất nhiều tiền liên quan đến tiền điện tử. Nhưng chúng nhấn mạnh số lượng phần mềm độc hại nhắm mục tiêu vào máy Mac ngày càng tăng.

Patrick Wardle đã công bố thông tin về tất cả các phần mềm độc hại được đề cập ở đây.

Trình tải xuống không tên

Khi nào: Tháng 12 năm 2024. Phần mềm này được phát hiện bởi Phòng thí nghiệm Moonlock. Nó không được ký nên nó không nên chạy trên macOS.

HiddenRisk

Khi nào: Tháng 11 năm 2024. Phần mềm độc hại Triều Tiên hơn nữa, phần mềm này được sử dụng trong các cuộc tấn công tiền điện tử.

RustyAttr

Khi nào: Tháng 11 năm 2024. Trình tải xuống macOS sử dụng một cách thức mới để ẩn các tập lệnh shell độc hại. Liên kết với Triều Tiên.

DPRK Downlader

Khi nào: Tháng 11 năm 2024. Trình tải xuống macOS được xây dựng bằng Flutter (bộ công cụ phát triển phần mềm nguồn mở từ Google) và được phát hiện bởi Jamf Threat Labs.

VShell Downloader

Khi nào: Tháng 10 năm 2024. Một trình xác thực Cloudflare giả mạo từ Trung Quốc.

InletDrift

Khi nào: Tháng 10 năm 2024. Trình tải xuống macOS này đã được sử dụng trong vụ hack Radiant Capital dẫn đến việc đánh cắp 50 triệu đồng tiền kỹ thuật số và có liên quan đến Triều Tiên.

Cthulhu

Khi nào: Tháng 8 năm 2024. Một kẻ trộm dữ liệu macOS có thể đánh cắp thông tin đăng nhập liên quan đến ví tiền điện tử và trò chơi.

ToDoSwift

Khi nào: Tháng 8 năm 2024. Một trình tải xuống macOS được ngụy trang thành tệp PDF. Đó là phần mềm độc hại dựa trên Swift và có liên quan đến Triều Tiên.

BeaverTail

Khi nào: Tháng 7 năm 2024. Kẻ trộm dữ liệu macOS này nhắm mục tiêu người dùng thông qua một ứng dụng cuộc họp bị nhiễm mã độc và được các tin tặc Triều Tiên sử dụng để đánh cắp dữ liệu và triển khai các tải trọng bổ sung.

Banshee

Khi nào: Tháng 7 năm 2024. Một kẻ trộm dữ liệu macOS khác nhắm mục tiêu vào các ví tiền điện tử đã được xác định vào tháng 7 năm 2024. Phần mềm độc hại Banshee Mac mà kẻ tấn công sử dụng để truy cập vào dữ liệu trình duyệt web, chẳng hạn như thông tin đăng nhập và lịch sử trình duyệt. Một phiên bản mới được gọi là Banshee Stealer đã xuất hiện vào tháng 1 năm 2025 và nó có mã hóa cho phép nó vượt qua XProtect của Apple. Hãy đọc: Phần mềm độc hại Mac mới có thể bỏ qua trình quét bảo mật XProtect của Apple.

Poseidon (còn gọi là Rodrigo)

Thời gian: Tháng 5 năm 2024. Một loại mã độc đánh cắp dữ liệu trên macOS nhắm mục tiêu vào ví tiền điện tử. Được các nhà nghiên cứu tại Phòng thí nghiệm Moonlock của MacPaw phát hiện.

CloudChat

Thời gian: Tháng 4 năm 2024. Đây là một loại mã độc đánh cắp dữ liệu trên macOS nhắm mục tiêu vào ví tiền điện tử và khóa. Được biết là theo dõi clipboard (khu vực nhớ tạm).

SnowLight

Thời gian: Tháng 4 năm 2024. Một trình tải xuống mã độc macOS khác có liên kết với Trung Quốc.

LightSpy

Thời gian: Tháng 4 năm 2024. Lỗ hổng bảo mật này được cho là xuất phát từ Trung Quốc, nhắm mục tiêu vào macOS, nhưng cũng cả iOS, Android và Windows. Nó có thể đánh cắp lịch sử duyệt web, tin nhắn SMS và hơn thế nữa và được sử dụng để gián điệp. (Tháng 4 năm 2024)

HZ Rat

Một backdoor khác nhắm mục tiêu vào người dùng ở Trung Quốc. Backdoor này cho phép kẻ tấn công kiểm soát hoàn toàn thiết bị macOS bị nhiễm. Nó bắt nguồn từ một phần mềm độc hại trên Windows.

EvasivePanda

Thời gian: Tháng 3 năm 2024. Được ESET phát hiện, trình tải xuống macOS này nhắm mục tiêu vào người Tây Tạng và có liên kết với Trung Quốc.

Activator

Thời gian: Tháng 2 năm 2024. Đây là một trình tải xuống cài đặt backdoor và phần mềm đánh cắp tiền điện tử. Được Kaspersky phát hiện.

RustDoor (còn gọi là ThiefBucket)

Thời gian: Tháng 2 năm 2024. Backdoor macOS có thể liên quan đến một nhóm ransomware trên Windows. Được Bitdefender xác định.

PyStealer

Thời gian: Tháng 2 năm 2024. Một loại mã độc đánh cắp dữ liệu trên macOS nhắm mục tiêu vào ví tiền điện tử. Được Phòng thí nghiệm Moonlock của MacPaw phát hiện.

NotLockBit

Phần mềm tống tiền mã hóa các tệp của nạn nhân đồng thời cũng thực hiện một số chức năng đánh cắp dữ liệu cơ bản. Được TrendMicro phát hiện.

SpectralBlur

Thời gian: Tháng 1 năm 2024. Backdoor của Triều Tiên có thể thực hiện các chức năng cơ bản như tải xuống, tải lên và thực thi.

Zuru

Thời gian: Tháng 1 năm 2024. Jamf đã phát hiện phần mềm độc hại backdoor này được ngụy trang thành các ứng dụng macOS phổ biến vào tháng 1 năm 2024. Người ta cho rằng đây có thể là một phiên bản mới của phần mềm độc hại từ năm 2021. Phát tán thông qua phần mềm crack được lưu trữ tại Trung Quốc. Xem thêm tại đây: Jamf phát hiện phần mềm độc hại mới được ngụy trang thành các ứng dụng macOS phổ biến.

Phần mềm độc hại trên Mac trong năm 2023

WSClient

Thời gian: Tháng 12 năm 2023: Được tìm thấy bên trong phần mềm crack.

KandyKorn

Thời gian: Tháng 12 năm 2023: Nhắm mục tiêu vào các kỹ sư blockchain trên một nền tảng giao dịch tiền điện tử.

JaskaGO

Thời gian: Tháng 12 năm 2023. Trình đánh cắp dữ liệu đa nền tảng.

Turtle

Phần mềm tống tiền. Nó nhắm mục tiêu vào macOS nhưng không phải là mối đe dọa lớn.

MetaStealer

Thời gian: Tháng 9 năm 2023. Nhắm mục tiêu vào các doanh nghiệp. Đánh cắp chuỗi khóa và dữ liệu liên quan đến doanh nghiệp. Được SetinelOne phát hiện.

Lỗ hổng Downfall

Thời gian: Tháng 8 năm 2023. Điều gì: Mặc dù không phải là phần mềm độc hại, nhưng đây là một lỗ hổng nghiêm trọng ảnh hưởng đến bộ vi xử lý Intel, vì vậy nếu bạn có máy Mac sử dụng Intel từ năm 2015 trở đi (hoặc iMac phát hành vào cuối năm 2015), CPU của bạn gần như chắc chắn bị ảnh hưởng bởi Downfall, một lỗ hổng có thể khai thác một lỗi trong phần mở rộng vectơ AVX của mọi CPU Intel. Apple có thể sẽ phát hành bản cập nhật macOS để cập nhật vi mã bộ xử lý. Máy Mac dòng M không bị ảnh hưởng. Đọc thêm tại đây: Máy Mac có bị ảnh hưởng bởi lỗ hổng ‘Downfall’ đáng sợ của Intel không?

Mục tiêu khai thác HVNC

Thời gian: Tháng 8 năm 2023: Nội dung: Malware mới có thể được tin tặc sử dụng để chiếm quyền điều khiển từ xa một máy Mac không được bảo mật. Malware này sử dụng HVNC (Hidden Virtual Network Computing) để truy cập và điều khiển từ xa máy Mac mà người dùng mục tiêu không hề hay biết. Được báo cáo bởi công ty bảo mật Guards. Xem thêm tại đây: Malware mới có thể giúp tin tặc kiểm soát máy Mac của bạn.

ShadowVault

Thời gian: Tháng 7 năm 2023. Nội dung: ShadowVault có thể lấy cắp tên người dùng và mật khẩu, thông tin thẻ tín dụng, dữ liệu từ ví tiền điện tử, và hơn thế nữa. Được báo cáo bởi công ty bảo mật Guards. Xem thêm tại đây: Malware macOS ‘ShadowVault’ mới đánh cắp mật khẩu, tiền điện tử, dữ liệu thẻ tín dụng.

NokNok

Thời gian: Tháng 7 năm 2023. Nhóm gián điệp mạng Iran đã nhắm mục tiêu vào một tổ chức tư vấn có trụ sở tại Hoa Kỳ và đã được phát hiện đang cài đặt một backdoor vào macOS.

Realst

Thời gian: Tháng 7 năm 2023: Tập trung vào việc đánh cắp ví tiền điện tử.

JokerSpy

Thời gian: Tháng 6 năm 2023. Theo Intego, kẻ tấn công có thể chiếm quyền điều khiển hệ thống và, thông qua một backdoor, có thể thực hiện các cuộc khai thác khác, theo dõi hành vi của người dùng, đánh cắp thông tin đăng nhập hoặc ví tiền điện tử.

AtomicStealer (AMOS hoặc Atomic MacOS Stealer)

Thời gian: Tháng 4 năm 2023. Nội dung: nhắm mục tiêu vào macOS và đánh cắp thông tin cá nhân quan trọng, chẳng hạn như mật khẩu tài khoản người dùng keychain và macOS, thông tin hệ thống và các tệp trong thư mục Desktop và Documents. AMOS được lan truyền thông qua các tệp ảnh đĩa chưa được ký (.dmg). Được báo cáo bởi Cyble Research and Intelligence Labs (CRIL). Xem thêm tại đây: Malware AMOS Mac mới nhắm mục tiêu vào mật khẩu, tệp cá nhân, ví tiền điện tử.

RustBucket

Thời gian: Tháng 4 năm 2023. Nội dung: Một tệp AppleScript giả mạo là ứng dụng xem PDF, được kích hoạt nếu bạn xem một tệp PDF cụ thể bằng ứng dụng này. Chỉ có thể được kích hoạt nếu Gatekeeper bị ghi đè. Được báo cáo bởi Jamf Threat Labs.

SparkRAT

Công cụ quản trị từ xa đa nền tảng và đầy đủ tính năng, nhưng chưa rõ liệu nó có nhắm mục tiêu vào macOS hay không.

GoSorry

Trình đánh cắp cố gắng lấy dữ liệu trình duyệt và ví tiền điện tử.

Geacon

Thời gian: Tháng 3 năm 2023. Được phát hiện đang được triển khai nhắm vào các mục tiêu macOS.

LockBit

Thời gian: Tháng 4 năm 2023. Ransomware đa nền tảng.

PureLand

Thời gian: Tháng 3 năm 2023. Trình đánh cắp macOS cố gắng truy cập ví tiền điện tử.

MacStealer

Thời gian: Tháng 3 năm 2023. Nội dung: Malware MacStealer có thể lấy mật khẩu, cookie và dữ liệu thẻ tín dụng từ các trình duyệt Firefox, Google Chrome và Brave, bao gồm cả khả năng trích xuất cơ sở dữ liệu KeyChain. Đối tượng: Máy Mac chạy macOS Catalina trở lên, với chip Intel hoặc Apple M-series. Để biết thêm thông tin, hãy đọc: Malware ‘MacStealer’ đáng sợ nhắm vào mật khẩu iCloud và dữ liệu thẻ tín dụng.

XMRig

Thời gian: Tháng 2 năm 2023. Nội dung: Phần mềm khai thác tiền điện tử được gắn vào các bản sao Final Cut Pro bị đánh cắp được tải xuống từ các điểm phân phối trái phép trên internet. XMRig thực chất là một tiện ích mã nguồn mở hợp pháp, nhưng trong trường hợp sử dụng bất hợp pháp này, nó đang chạy nền để khai thác, ảnh hưởng đến hiệu suất của máy Mac. Tiền điện tử được khai thác được gửi đến ví của kẻ tấn công. Malware có thể tránh bị phát hiện bởi ứng dụng Activity Monitor bằng cách dừng chạy khi Activity Monitor khởi chạy và khởi chạy lại khi người dùng thoát Activity Monitor. Apple cho biết họ đã cập nhật Xprotect của macOS để phát hiện malware này. Đối tượng: Những người tải xuống các phiên bản Final Cut Pro bị đánh cắp bằng ứng dụng torrent. Xem thêm tại đây: Các bản sao Final Cut Pro bị đánh cắp có thể lây nhiễm máy Mac của bạn.

Malware Mac năm 2022

Alchimist

Thời gian: Tháng 10 năm 2022. Nội dung: Cung cấp backdoor vào hệ thống mục tiêu. Nhắm vào lỗ hổng bảo mật trong một công cụ Unix của bên thứ ba. Đối tượng: Mục tiêu rất cụ thể vì pkexec hiếm khi được tìm thấy trên máy Mac.

Lazarus

Thời gian: Tháng 8 năm 2022. Nội dung: Malware được ngụy trang thành bài đăng tuyển dụng. Đối tượng: Nhắm vào người dùng Coinbase và Crypto.com.

Trojan VPN

Thời gian: Tháng 7 năm 2022. Nội dung: Ứng dụng VPN chứa hai mã độc: ‘softwareupdated’ và ‘covid’.

CloudMensis/BadRAT

Thời gian: Tháng 7 năm 2022. Nội dung: Trình tải phần mềm gián điệp sử dụng dịch vụ lưu trữ đám mây công cộng như Dropbox, Yandex Disk và pCloud. Lợi dụng lỗ hổng CVE-2020-9934 đã được vá trên macOS Catalina 10.5.6 vào tháng 8 năm 2020.

CrateDepression

Thời gian: Tháng 5 năm 2022. Nội dung: Tấn công chuỗi cung ứng với chức năng chụp ảnh màn hình, ghi lại thao tác bàn phím, truy xuất tệp từ xa. Đối tượng: Cộng đồng phát triển Rust.

Pymafka

Thời gian: Tháng 5 năm 2022. Nội dung: Hy vọng người dùng sẽ nhập sai và tải xuống phần mềm độc hại thay vì pykafka hợp pháp. Đối tượng: Kho lưu trữ PyPI.

oRAT

Thời gian: Tháng 4 năm 2022. Nội dung: Phân phối thông qua ảnh đĩa giả mạo là bộ ứng dụng Bitget. Đối tượng: Các trang web cá cược.

Gimmick

Thời gian: Tháng 3 năm 2022. Nội dung: Phân phối dưới dạng tệp CorelDraw được lưu trữ trên Google Drive. Đối tượng: Các nhóm biểu tình ở châu Á.

DazzleSpy

Thời gian: Tháng 1 năm 2022. Nội dung: Bao gồm mã để tìm kiếm và ghi tệp, dump keychain, chạy máy tính để bàn từ xa và hơn thế nữa. Đọc thêm tại đây: Phần mềm độc hại Mac được vá lỗi làm sáng tỏ cửa hậu đáng sợ cho tin tặc. Đối tượng: Người ủng hộ dân chủ ở Hồng Kông.

ChromeLoader

Thời gian: Tháng 1 năm 2022. Nội dung: Tiện ích mở rộng trình duyệt Chrome có thể đánh cắp thông tin, chiếm quyền điều khiển truy vấn công cụ tìm kiếm và hiển thị phần mềm quảng cáo.

Phần mềm độc hại Mac năm 2021

macOS.Macma

Thời gian: Tháng 11 năm 2021. Nội dung: Ghi lại thao tác bàn phím, chụp ảnh màn hình và cửa hậu. Đối tượng: Người ủng hộ hoạt động vận động vì dân chủ ở Hồng Kông.

OSX.Zuru

Thời gian: Tháng 9 năm 2021. Nội dung: Trojan được phát tán ngụy trang thành ứng dụng iTerm2. Microsoft Remote Desktop for Mac cũng bị nhiễm cùng phần mềm độc hại này. Đối tượng: Phát tán thông qua liên kết web được tài trợ và liên kết trong công cụ tìm kiếm Baidu.

XCSSET Cập nhật

Thời gian: Tháng 5 năm 2021 (ban đầu từ tháng 8 năm 2020). Nội dung: Sử dụng lỗ hổng zero-day trong Safari. Xem: macOS 11.4 vá lỗi bị phần mềm độc hại XCSSET khai thác. Đối tượng: Hướng đến các trang web cờ bạc Trung Quốc.

XLoader

Thời gian: Tháng 7 năm 2021. Nội dung: Phần mềm độc hại XLoader là một trong những phần mềm độc hại Windows phổ biến nhất được xác nhận chạy trên macOS. XLoader là một biến thể của Formbook, một chương trình được sử dụng để đánh cắp thông tin đăng nhập, ghi lại thao tác bàn phím và tải xuống và thực thi tệp.

WildPressure

Thời gian: Tháng 7 năm 2021. Nội dung: Phiên bản đa nền tảng mới của Trojan Milum được nhúng trong tệp Python. Đối tượng: Người hoạt động ở Trung Đông.

XcodeSpy

Thời gian: Tháng 3 năm 2021. Nội dung: Trojan ẩn trong các dự án Xcode trên GitHub có khả năng lây lan giữa các máy Mac của nhà phát triển iOS. Sau khi cài đặt, một tập lệnh độc hại chạy cài đặt “cửa hậu EggShell”. Khi mở, microphone, camera và bàn phím của máy Mac có thể bị chiếm quyền điều khiển và tệp có thể được gửi cho kẻ tấn công. Phần mềm độc hại được tìm thấy trong phiên bản bị rò rỉ của TabBarInteraction. Đọc thêm tại đây: Phần mềm độc hại Mac mới nhắm mục tiêu vào nhà phát triển iOS. Đối tượng: Tấn công vào nhà phát triển iOS sử dụng Xcode của Apple.

Silver Toucan/WizardUpdate/UpdateAgent

Thời gian: Tháng 2 năm 2021. Nội dung: Trình tải Adload được Apple chứng nhận và sử dụng để bỏ qua Gatekeeper.

Pirri/GoSearch22

Thời gian: Tháng 2 năm 2021. Nội dung: Dựa trên Pirri và được biết đến với tên GoSearch22, máy Mac bị nhiễm sẽ thấy quảng cáo không mong muốn. Thông tin thêm tại đây: Máy Mac M1 phải đối mặt với phần mềm độc hại được ghi nhận đầu tiên.

Silver Sparrow

Thời gian: Tháng 1 năm 2021. Nội dung: Phần mềm độc hại nhắm mục tiêu vào máy Mac được trang bị bộ xử lý M1. Sử dụng API Javascript trình cài đặt macOS để thực thi lệnh. Theo Malwarebytes, đến tháng 2 năm 2021, Silver Sparrow đã lây nhiễm 29.139 hệ thống macOS ở 153 quốc gia, hầu hết các máy Mac bị nhiễm ở Mỹ, Anh, Canada, Pháp và Đức. Chi tiết thêm tại đây: Những điều bạn cần biết về phần mềm độc hại Silver Sparrow Mac.

Foundry

OSAMiner

Thời gian: Tháng 1 năm 2021 (nhưng được phát hiện lần đầu tiên vào năm 2015). Nội dung: Trình khai thác tiền điện tử được phân phối thông qua các bản sao vi phạm bản quyền của các ứng dụng phổ biến bao gồm League of Legends và Microsoft Office.

ElectroRAT

Thời gian: Tháng 1 năm 2021. Nội dung: Trojan truy cập từ xa nhắm mục tiêu vào nhiều nền tảng bao gồm macOS. Đối tượng: Người dùng tiền điện tử.

Phần mềm độc hại Mac năm 2020

GravityRAT

Thời gian: Tháng 10 năm 2020. Nội dung: GravityRAT là một Trojan khét tiếng trên Windows, trong số những thứ khác, đã được sử dụng trong các cuộc tấn công vào quân đội. Nó xuất hiện trên máy Mac vào năm 2020. Trojan GravityRAT có thể tải lên tệp Office, chụp ảnh màn hình tự động và ghi nhật ký bàn phím. GravityRAT sử dụng chứng chỉ nhà phát triển bị đánh cắp để bỏ qua Gatekeeper và lừa người dùng cài đặt phần mềm hợp pháp. Trojan được giấu trong các bản sao của nhiều chương trình hợp pháp được phát triển bằng .net, Python và Electron. Chúng tôi có thêm thông tin về GravityRAT trên Mac tại đây.

XCSSET

Thời gian: Tháng 8 năm 2020. Nội dung: Phần mềm độc hại Mac được phát tán thông qua các dự án Xcode được đăng trên Github. Phần mềm độc hại – một họ sâu máy tính được gọi là XCSSET – đã khai thác các lỗ hổng trong Webkit và Data Vault. Sẽ tìm cách truy cập thông tin thông qua trình duyệt Safari, bao gồm cả chi tiết đăng nhập cho các dịch vụ của Apple, Google, Paypal và Yandex. Các loại thông tin khác được thu thập bao gồm ghi chú và tin nhắn được gửi qua Skype, Telegram, QQ và Wechat. Thông tin thêm tại đây.

ThiefQuest (hay còn gọi là EvilQuest)

Thời gian: Tháng 6 năm 2020. Nội dung: ThiefQuest, mà chúng tôi thảo luận ở đây: Ransomware ThiefQuest/EvilQuest trên Mac có thể mã hóa máy Mac của bạn, là Ransomware đang lan truyền trên máy Mac thông qua phần mềm vi phạm bản quyền được tìm thấy trên một diễn đàn torrent của Nga. Ban đầu, người ta cho rằng đó là ransomware Mac – trường hợp đầu tiên kể từ năm 2017 – ngoại trừ việc nó không hoạt động như ransomware: nó mã hóa tệp nhưng không có cách nào để chứng minh bạn đã trả tiền chuộc và không có cách nào để giải mã tệp sau đó. Hóa ra mục đích của ThiefQuest không phải là tống tiền mà thực sự là để lấy dữ liệu. Được gọi là phần mềm độc hại ‘Wiper’, đây là phần mềm đầu tiên thuộc loại này trên máy Mac.

Phần mềm độc hại Mac năm 2019

NetWire và Mokes

Thời gian: Tháng 7 năm 2019. Nội dung: Những phần mềm này được Intego mô tả là “phần mềm độc hại cửa hậu” với các khả năng như ghi lại thao tác bàn phím và chụp ảnh màn hình. Chúng là một cặp lỗ hổng zero-day của Firefox nhắm vào những người sử dụng tiền điện tử. Chúng cũng bỏ qua Gatekeeper. “phần mềm độc hại cửa hậu”

LoudMiner (hay còn gọi là Bird Miner)

Thời gian: Tháng 6 năm 2019. Nội dung: Đây là một trình khai thác tiền điện tử được phân phối thông qua trình cài đặt bị crack cho Ableton Live. Phần mềm khai thác tiền điện tử sẽ cố gắng sử dụng sức mạnh xử lý của máy Mac của bạn để kiếm tiền.

OSX/NewTab

Thời gian: Tháng 6 năm 2019. Nội dung: Phần mềm độc hại này đã cố gắng thêm tab vào Safari. Nó cũng được ký kỹ thuật số bằng ID Nhà phát triển Apple đã đăng ký.

OSX/Linker

Thời gian: Tháng 5 năm 2019. Nội dung: Nó đã khai thác lỗ hổng zero-day trong Gatekeeper để cài đặt phần mềm độc hại. Lỗ hổng “MacOS X GateKeeper Bypass” đã được báo cáo cho Apple vào tháng 2 và được người phát hiện tiết lộ vào ngày 24 tháng 5 năm 2019 vì Apple đã không khắc phục lỗ hổng trong vòng 90 ngày. Đối tượng: OSX/Linker đã cố gắng khai thác lỗ hổng này, nhưng nó chưa bao giờ thực sự “trong tự nhiên”.

CookieMiner

Thời gian: Tháng 1 năm 2019. Nội dung: Phần mềm độc hại CookieMiner có thể đánh cắp mật khẩu và thông tin đăng nhập của người dùng cho ví tiền điện tử của họ từ Chrome, lấy cookie xác thực trình duyệt liên kết với sàn giao dịch tiền điện tử và thậm chí truy cập sao lưu iTunes chứa tin nhắn văn bản để ghép nối thông tin cần thiết để bỏ qua xác thực hai yếu tố và truy cập vào ví tiền điện tử của nạn nhân và đánh cắp tiền điện tử của họ. Unit 42, các nhà nghiên cứu bảo mật đã xác định nó, cho rằng người dùng Mac nên xóa bộ nhớ cache trình duyệt sau khi đăng nhập vào tài khoản tài chính. Vì nó được kết nối với Chrome, chúng tôi cũng khuyên người dùng Mac nên chọn trình duyệt khác. Tìm hiểu thêm về phần mềm độc hại CookieMiner Mac tại đây.

Phần mềm độc hại Mac năm 2018

SearchAwesome

Thời gian: 2018. Nội dung: OSX.SearchAwesome là một loại phần mềm quảng cáo nhắm mục tiêu vào hệ thống macOS và có thể chặn lưu lượng truy cập web được mã hóa để chèn quảng cáo.

Mac Auto Fixer

Thời gian: Tháng 8 năm 2018. Nội dung: Mac Auto Fixer là một chương trình tiềm ẩn không mong muốn (PiP), được cài đặt vào hệ thống của bạn thông qua các gói phần mềm khác. Tìm hiểu thêm về nó và cách loại bỏ nó trong phần Mac Auto Fixer là gì?

OSX/CrescentCore

Thời gian: Tháng 6 năm 2018. Nội dung: Phần mềm độc hại Mac này được tìm thấy trên một số trang web, bao gồm cả trang web tải xuống truyện tranh vào tháng 6 năm 2019. Nó thậm chí còn xuất hiện trong kết quả tìm kiếm của Google. CrescentCore được ngụy trang thành tệp DMG của trình cài đặt Adobe Flash Player. Trước khi chạy, nó sẽ kiểm tra xem nó có nằm trong máy ảo hay không và sẽ tìm kiếm các công cụ chống vi-rút. Nếu máy không được bảo vệ, nó sẽ cài đặt tệp có tên LaunchAgent, ứng dụng có tên Advanced Mac Cleaner hoặc tiện ích mở rộng Safari. CrescentCore có thể bỏ qua Gatekeeper của Apple vì nó có chứng chỉ nhà phát triển đã được ký bởi Apple. Chữ ký đó cuối cùng đã bị Apple thu hồi. Nhưng điều đó cho thấy rằng mặc dù Gatekeeper nên ngăn phần mềm độc hại xâm nhập, nhưng điều đó vẫn có thể xảy ra. Một lần nữa, chúng tôi lưu ý rằng Adobe đã ngừng hỗ trợ Adobe Flash vào ngày 31 tháng 12 năm 2020, vì vậy điều này có nghĩa là sẽ có ít trường hợp phần mềm độc hại được ngụy trang thành Flash Player hơn.

Mshelper

Thời gian: Tháng 5 năm 2018. Nội dung: Ứng dụng khai thác tiền điện tử. Người dùng bị nhiễm nhận thấy quạt của họ quay đặc biệt nhanh và máy Mac của họ chạy nóng hơn bình thường, dấu hiệu cho thấy một quy trình nền đang chiếm dụng tài nguyên.

OSX/Shlayer

Thời gian: Tháng 2 năm 2018. Nội dung: Phần mềm quảng cáo Mac đã lây nhiễm máy Mac thông qua trình cài đặt Adobe Flash Player giả mạo. Intego đã xác định nó là một biến thể mới của phần mềm độc hại OSX/Shlayer, trong khi nó cũng có thể được gọi là Crossrider. Trong quá trình cài đặt, trình cài đặt Flash Player giả mạo sẽ đưa ra một bản sao của Advanced Mac Cleaner, thông báo cho bạn bằng giọng nói của Siri rằng nó đã tìm thấy sự cố với hệ thống của bạn. Ngay cả sau khi xóa Advanced Mac Cleaner và xóa các thành phần khác nhau của Crossrider, cài đặt trang chủ của Safari vẫn bị khóa vào miền liên quan đến Crossrider và không thể thay đổi. Kể từ ngày 31 tháng 12 năm 2020, Flash Player đã bị Adobe ngừng hỗ trợ và không còn được hỗ trợ nữa, vì vậy bạn có thể chắc chắn rằng nếu bạn thấy bất cứ điều gì yêu cầu bạn cài đặt Flash Player, vui lòng bỏ qua nó. Bạn có thể đọc thêm về sự cố này tại đây.

MaMi

Khi nào: Tháng 1 năm 2018. Gì: Malware MaMi định tuyến tất cả lưu lượng truy cập thông qua các máy chủ độc hại và chặn thông tin nhạy cảm. Chương trình cài đặt chứng chỉ gốc mới để chặn thông tin liên lạc được mã hóa. Nó cũng có thể chụp ảnh màn hình, tạo các sự kiện chuột, thực thi các lệnh và tải lên/xuống tệp.

Meltdown & Spectre

Foundry

Khi nào: Tháng 1 năm 2018. Gì: Apple xác nhận rằng họ là một trong số các công ty công nghệ bị ảnh hưởng, nhấn mạnh rằng: “Những vấn đề này áp dụng cho tất cả các bộ xử lý hiện đại và ảnh hưởng đến hầu hết các thiết bị điện toán và hệ điều hành.” Lỗi Meltdown và Spectre có thể cho phép tin tặc đánh cắp dữ liệu. Meltdown sẽ liên quan đến “tải bộ nhớ cache dữ liệu trái phép” và có thể cho phép một tiến trình người dùng đọc bộ nhớ kernel, theo thông báo ngắn gọn của Apple về vấn đề này. Spectre có thể là “bỏ qua kiểm tra ranh giới” hoặc “tiêm mục tiêu nhánh” theo Apple. Nó có thể khiến các mục trong bộ nhớ kernel khả dụng cho các tiến trình người dùng. Chúng có thể bị khai thác trong JavaScript chạy trong trình duyệt web, theo Apple. Apple đã phát hành các bản vá để giảm thiểu lỗi Meltdown, mặc dù nói rằng không có bằng chứng nào cho thấy lỗ hổng nào đã bị khai thác. Thông tin thêm tại đây: Lỗi CPU Meltdown và Spectre: Cách bảo vệ thiết bị Mac và iOS của bạn.

Malware Mac năm 2017

Dok

Khi nào: Tháng 4 năm 2017. Gì: Trojan horse macOS dường như có khả năng bỏ qua các biện pháp bảo vệ của Apple và có thể chiếm quyền điều khiển tất cả lưu lượng truy cập vào và ra khỏi máy Mac mà không có sự biết của người dùng – ngay cả lưu lượng truy cập trên các kết nối được mã hóa SSL-TLS. OSX/Dok thậm chí còn được ký bằng chứng chỉ nhà phát triển hợp lệ (được Apple xác thực) theo bài đăng trên blog của CheckPoint. Có khả năng tin tặc đã truy cập vào tài khoản của các nhà phát triển hợp pháp và sử dụng chứng chỉ đó. Vì phần mềm độc hại có chứng chỉ, Gatekeeper của macOS sẽ nhận ra ứng dụng là hợp pháp và do đó không ngăn chặn việc thực thi của nó. Apple đã thu hồi chứng chỉ nhà phát triển đó và cập nhật XProtect. OSX/Dok nhắm mục tiêu vào người dùng OS X thông qua chiến dịch lừa đảo qua email. Cách tốt nhất để tránh bị lừa là không trả lời các email yêu cầu bạn nhập mật khẩu hoặc cài đặt bất cứ thứ gì. Thông tin thêm tại đây.

X-agent

Khi nào: Tháng 2 năm 2017. Gì: Malware X-agent có khả năng đánh cắp mật khẩu, chụp ảnh màn hình và lấy bản sao lưu iPhone được lưu trữ trên máy Mac của bạn. Ai: Phần mềm độc hại này dường như nhắm mục tiêu vào các thành viên của quân đội Ukraina và được cho là do nhóm tội phạm mạng APT28 thực hiện, theo Bitdefender.

MacDownloader

Khi nào: Tháng 2 năm 2017. Gì: Phần mềm MacDownloader được tìm thấy trong bản cập nhật giả mạo cho Adobe Flash. Khi trình cài đặt được chạy, người dùng sẽ nhận được cảnh báo cho rằng phần mềm quảng cáo đã được phát hiện. Khi được yêu cầu nhấp để “xóa” phần mềm quảng cáo, phần mềm độc hại MacDownloader sẽ cố gắng truyền dữ liệu bao gồm Keychain của người dùng (tên người dùng, mật khẩu, mã PIN, số thẻ tín dụng) đến máy chủ từ xa. Ai: Phần mềm độc hại MacDownloader được cho là do tin tặc Iran tạo ra và được nhắm mục tiêu cụ thể vào ngành công nghiệp quốc phòng Hoa Kỳ. Nó được đặt trên một trang web giả mạo được thiết kế để nhắm mục tiêu vào ngành công nghiệp quốc phòng Hoa Kỳ.

Virus macro Word

Khi nào: Tháng 2 năm 2017. Gì: Người dùng PC đã phải đối phó với vi rút macro trong một thời gian dài. Các ứng dụng, chẳng hạn như Microsoft Office, Excel và Powerpoint cho phép các chương trình macro được nhúng trong tài liệu. Khi các tài liệu này được mở, macro sẽ tự động chạy, điều này có thể gây ra sự cố. Phiên bản Mac của các chương trình này không gặp sự cố với phần mềm độc hại được che giấu trong macro vì kể từ khi Apple phát hành Office for Mac 2008, họ đã loại bỏ hỗ trợ macro. Tuy nhiên, phiên bản 2011 của Office đã giới thiệu lại macro và vào tháng 2 năm 2017, đã có phần mềm độc hại được phát hiện trong macro Word trong một tài liệu Word về Trump. Nếu tệp được mở với macro được bật (không xảy ra theo mặc định), nó sẽ cố gắng chạy mã python có thể thực hiện các chức năng như keylogger và chụp ảnh màn hình. Nó thậm chí có thể truy cập webcam. Khả năng bạn bị nhiễm theo cách này rất nhỏ, trừ khi bạn đã nhận được và mở tệp được đề cập (điều này sẽ khiến chúng tôi ngạc nhiên), nhưng vấn đề là người dùng Mac đã bị nhắm mục tiêu theo cách này.

Fruitfly

Khi nào: Tháng 1 năm 2017. Gì: Malware Fruitfly có thể chụp ảnh màn hình và ảnh webcam, cũng như tìm kiếm thông tin về các thiết bị được kết nối với cùng một mạng – và sau đó kết nối với chúng. Malwarebytes tuyên bố rằng phần mềm độc hại này có thể đã lưu hành kể từ khi OS X Yosemite được phát hành vào năm 2014.

Malware Mac năm 2016

Pirrit

Khi nào: Tháng 4 năm 2016. Gì: OSX/Pirrit dường như được giấu trong các phiên bản bị crack của Microsoft Office hoặc Adobe Photoshop được tìm thấy trực tuyến. Nó sẽ đạt được quyền root và tạo một tài khoản mới để cài đặt thêm phần mềm, theo nhà nghiên cứu Amit Serper của Cybereason trong báo cáo này.

Safari-get

Khi nào: Tháng 11 năm 2016. Gì: Các cuộc tấn công từ chối dịch vụ nhắm mục tiêu Mac bắt nguồn từ một trang web hỗ trợ kỹ thuật giả mạo. Có hai phiên bản của cuộc tấn công tùy thuộc vào phiên bản macOS của bạn. Hoặc Mail bị chiếm quyền điều khiển và bị buộc phải tạo ra một số lượng lớn email nháp, hoặc iTunes bị buộc phải mở nhiều lần. Dù bằng cách nào, mục tiêu cuối cùng là làm quá tải bộ nhớ hệ thống và buộc hệ thống tắt hoặc đóng băng.

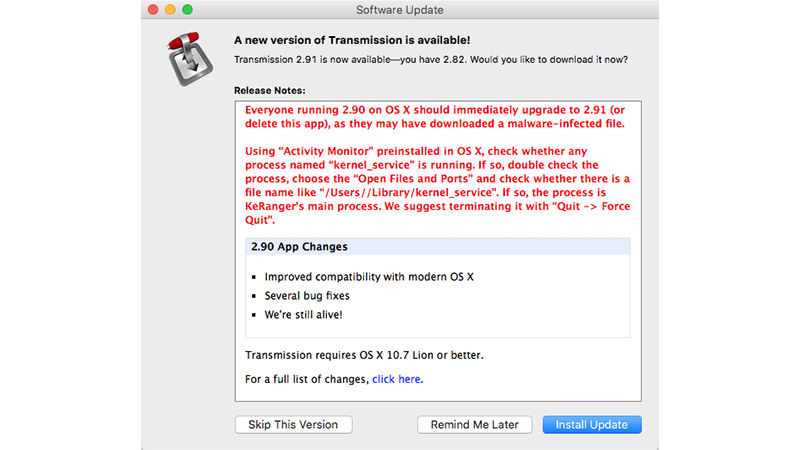

KeRanger

Khi nào: Tháng 3 năm 2016. Gì: KeRanger là ransomware (nay đã tuyệt chủng). Trong một thời gian dài, ransomware là một vấn đề mà chủ sở hữu Mac không phải lo lắng, nhưng phần mềm ransomware Mac đầu tiên, KeRanger, đã được phân phối cùng với một phiên bản của một phần mềm hợp pháp: ứng dụng khách torrent Transmission. Transmission đã được cập nhật để loại bỏ phần mềm độc hại và Apple đã thu hồi chữ ký GateKeeper và cập nhật hệ thống XProtect của mình, nhưng không phải trước khi một số người dùng không may bị ảnh hưởng. Chúng tôi thảo luận về cách xóa Ransomware tại đây.

Malware Mac cũ hơn

Lỗi SSL, Gotofail

Khi nào: Tháng 2 năm 2014. Gì: Vấn đề bắt nguồn từ việc triển khai tính năng mã hóa cơ bản của Apple nhằm bảo vệ dữ liệu khỏi bị nghe trộm. Việc xác thực mã hóa SSL của Apple có lỗi mã hóa đã bỏ qua bước xác thực chính trong giao thức web để liên lạc an toàn. Có một lệnh Goto bổ sung chưa được đóng đúng cách trong mã xác thực chứng chỉ SSL và kết quả là, các thông tin liên lạc được gửi qua các điểm truy cập Wi-Fi không an toàn có thể bị chặn và đọc trong khi không được mã hóa. Apple đã nhanh chóng phát hành bản cập nhật cho iOS 7, nhưng mất nhiều thời gian hơn để phát hành bản cập nhật cho Mac OS X, mặc dù Apple xác nhận rằng lỗi bảo mật SSL/TSL tương tự cũng xuất hiện trong OS X. Ai: Để loại tấn công này có thể xảy ra, kẻ tấn công phải ở trên cùng một mạng công cộng. Đọc thêm về lỗ hổng bảo mật iPad và iPhone tại đây.

OSX/Tsnunami.A

Khi nào: Tháng 10 năm 2011. Gì: OSX/Tsnunami.A là một biến thể mới của Linux/Tsunami, một phần mềm độc hại chiếm quyền điều khiển máy tính của bạn và sử dụng kết nối mạng của nó để tấn công các trang web khác. Thông tin thêm tại đây.

OSX.Revir.A

Khi nào: Tháng 9 năm 2011. Gì: Giả dạng là một tệp PDF tiếng Trung, phần mềm độc hại này cài đặt quyền truy cập backdoor vào máy tính khi người dùng mở tài liệu. Thông tin thêm tại đây.

Trojan Flashback

Khi nào: Tháng 9 năm 2011. Gì: Flashback được cho là do cùng những người đứng sau cuộc tấn công MacDefender tạo ra và có thể sử dụng lỗ hổng Java chưa được vá để tự cài đặt. Đọc thêm tại đây: Những điều bạn cần biết về trojan Flashback. Ai: Rõ ràng hơn 500.000 máy Mac đã bị nhiễm vào tháng 4 năm 2012.

MacDefender

Khi nào: Tháng 5 năm 2011. Gì: Lừa đảo lừa đảo Trojan Horse giả mạo là một ứng dụng quét vi rút. Được lan truyền thông qua đầu độc tối ưu hóa công cụ tìm kiếm (SEO).

BlackHole RAT

Khi nào: Tháng 2 năm 2011. Gì: Hơn cả một bằng chứng về khái niệm, nhưng một tên tội phạm có thể tìm cách khiến người dùng Mac cài đặt nó và giành quyền kiểm soát từ xa máy bị tấn công. BlackHole là một biến thể của Trojan Windows có tên darkComet. Thông tin thêm tại đây: Tin tặc viết Trojan Mac dễ sử dụng.

Để biết thêm thông tin về cách Apple bảo vệ máy Mac của bạn khỏi các lỗ hổng bảo mật và phần mềm độc hại, hãy đọc: Máy Mac có cần phần mềm diệt vi rút không và Cách bảo vệ máy Mac của bạn khỏi bị tấn công và thảm họa để tránh bị nhiễm bệnh.